Google Cloud Shell是Google Cloud的一个Shell环境,默认集成了很多开发环境和Google Cloud SDK可以方便的管理云资源,它本身是一台 Docker 虚拟机,$HOME有5G永久磁盘,但是要求必须在120天内访问过,否则就会清空。其他目录的修改断开连接一小时后就会重置,空间不足的问题可以通过 gcsfuse my-bucket ~/my-bucket 映射Cloud Storage到本地。

支持网页预览,网页登录后访问 https://ssh.cloud.google.com/devshell/proxy?port=8080会指向Cloud Shell的8080端口,端口切换需要在网页端设置。

启用增强模式后在24小时内会提高主机性能,但每周有60小时使用时限,Cloud Shell的定位就是一台远程开发机,不能24小时运行,如果需要更强的性能可以尝试自定义环境。

说Cloud Shell是Google为开发人员发放的福利也不为过。

_,met$$$$$gg.

,g$$$$$$$$$$$$$$$P. OS: Debian 9.9 stretch

,g$$P"" """Y$$.". Kernel: x86_64 Linux 4.19.44+

,$$P' `$$$. Uptime: 8h 49m

',$$P ,ggs. `$$b: Packages: 590

`d$$' ,$P"' . $$$ Shell: bash 4.4.12

$$P d$' , $$P Disk: 31G / 45G (68%)

$$: $$. - ,d$$' CPU: Intel Xeon @ 2.2GHz

$$\; Y$b._ _,d$P' RAM: 856MiB / 3697MiB

Y$$. `.`"Y$$$$P"'

`$$b "-.__

`Y$$

`Y$$.

`$$b.

`Y$$b.

`"Y$b._

`""""

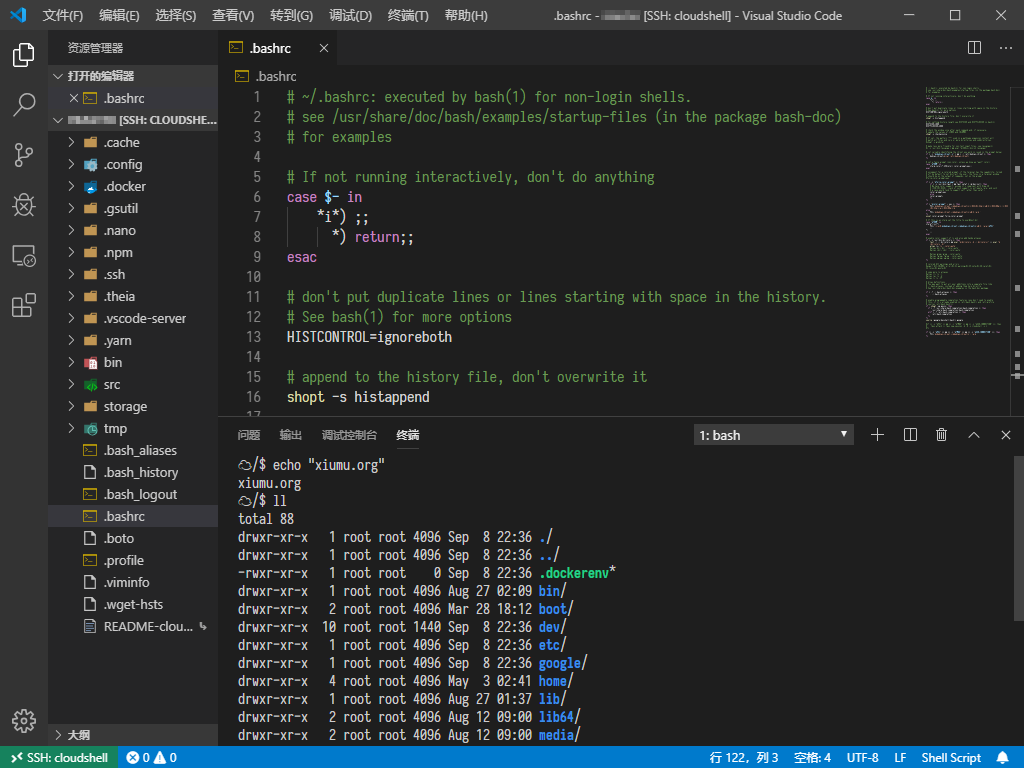

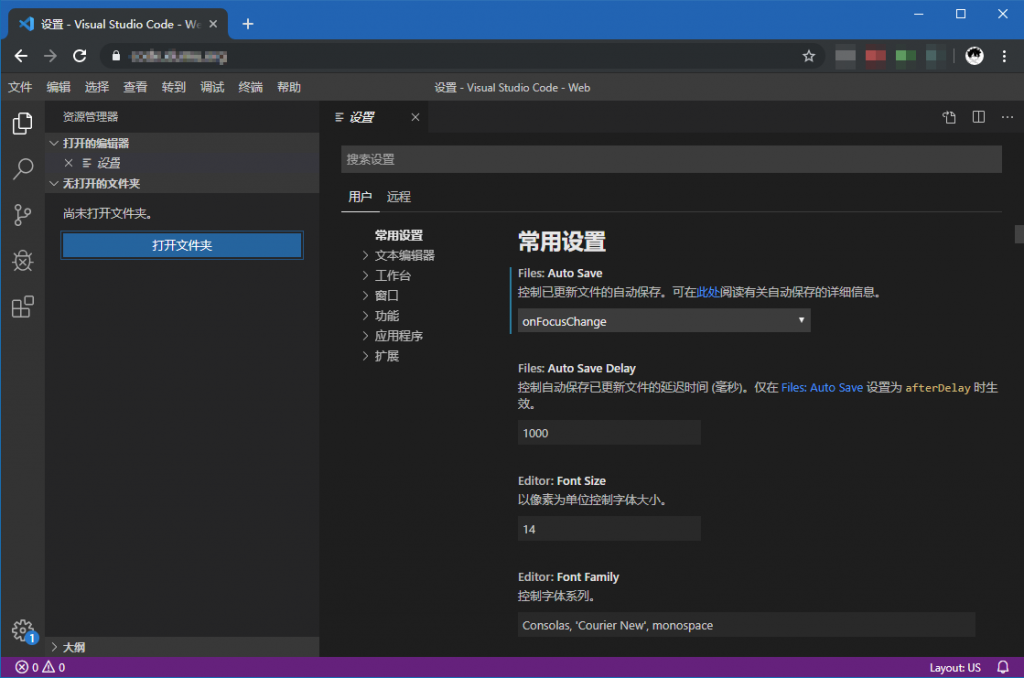

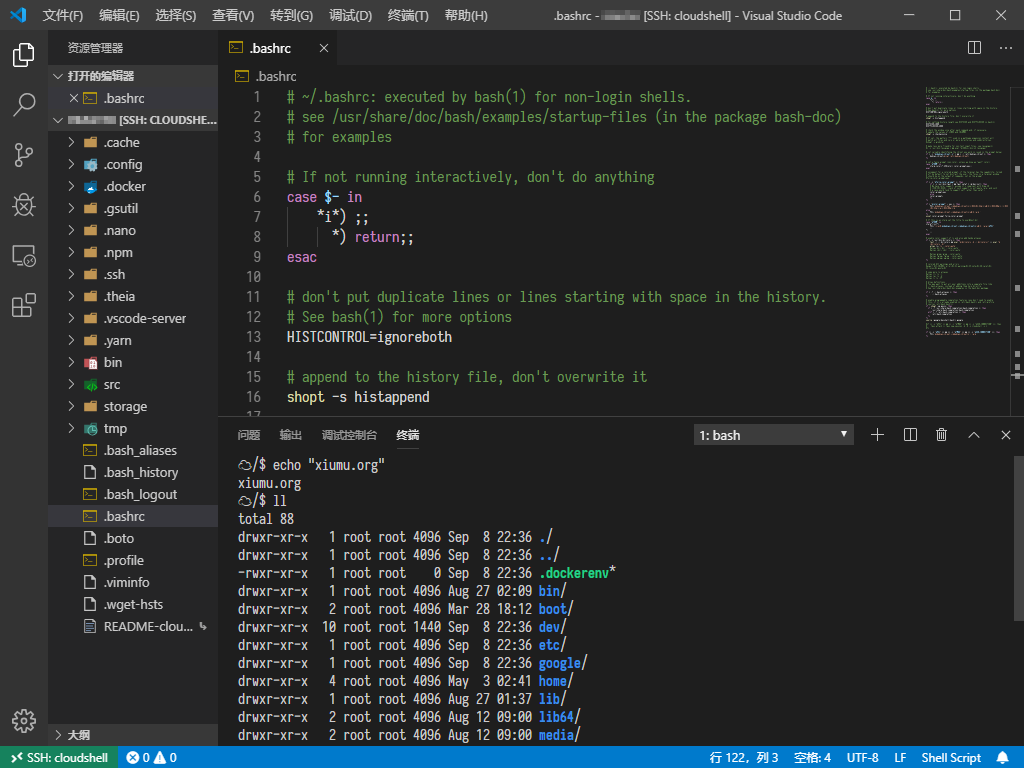

但是目前使用Cloud Shell只能在网页端,ALPHA SDK中提供的SSH访问方式,我本地测试没有成功唤起PuTTy,这样以来就感觉Cloud Shell离我们的距离有些远,要是能集成到Visual Studio Code那该多好,经过一番折腾后总算是能顺畅使用了,把结果分享在这里,也做个记录。